| « 2007年7月 | メイン | 2007年9月 » |

お薦め ページ

- ハワイ島旅行代理店

スカイメリカ トップページ - 日本人パイロットによるコナ空港発、ハワイ島一周遊覧飛行セスナツアー 「Kona Wind」

このブログを書く四元輝博とジョシュア清水が経営する旅行代理店スカイメリカ

ジョシュア清水 自らが操縦する、日本語でのガイドと会話を楽しみながらハワイ島を巡るセスナの旅

- ハワイを飛ぶ日々

- シリコンバレー 24時

- 組み込みJava による M2Mソリューション 総合研究所

このブログを書く四元輝博と共にスカイメリカを経営するハワイ島在住の日本人パイロット、ジョシュア清水のブログ

スカイメリカの共同経営者、シリコンバレー在住の四元輝博によるIT情報・ベンチャー起業に関するブログ

四元輝博によるに 「組み込みJava による M2Mソリューション」に関する調査レポート・サイト

メニュー

ハワイ島 遊覧飛行ツアー

- 日本人パイロットによるコナ空港発ハワイ島一周遊覧飛行セスナツアー「Kona Wind」

- 高級セスナ機 ハワイ島一周遊覧飛行ツアー「ビッグ・キャラバン」

- 高性能ヘリコプター ハワイ島一周遊覧飛行ツアー「ハワイの体験」

- マウナケア山頂「すばる天文台」遊覧飛行ツアー

ハワイ島 B&B・ホテル

- ハワイ島コナのこだわりB&B「ホルアロア・イン」

- ハワイ島キャプテンクックの格安ホテル「マナゴホテル」

- ハワイ島ホノカアの山奥、隠れ家的ハイテクB&B「ワイアヌヘア」

- ハワイ島パーカーランチ、ワイメアのB&B「ジャカランダ・イン」

ハワイ島 不動産情報

ハワイ島 情報・観光ガイド

- 「B&B Hawaii」の著者、アーティスト ニック加藤氏

- ハワイ島観光ガイド「空からの魅力」徹底解説

- ハワイ島観光ガイド「コナ国際空港」徹底解説

- 現役パイロットによる「遊覧飛行ツアー裏話」

- お客様による、ハワイ島「旅の思い出」写真集

- ハワイ島「フォト・ギャラリー」

ブログ(Blog)

その他

関連サイト

: 日付別 アーカイブ :

2007年8月

2007年8月31日

Comcastケーブル・インターネット 回線トラブル(1)

復旧のために ルーター や ケーブル・モデム を いろいろ いじっていると、 どうも ケーブルモデムの電源を入れ直すと復旧するらしいことがわかった。 そして、しばらくは繋がっているのだが、 また しばらくすると 回線が切れてしまう。

ちなみに、使っている機器は、 ケーブル・モデムの方が、 以前のブログ 「ケーブルモデム」 で紹介した リンクシス(Linksys)社の 「 BEFCMU10

ちょうど 暑い時期と重なっていたので、 熱のために、ケーブルモデムの半導体や電子部品が劣化してしまい、 熱暴走を起こしているのではないか、と考えた。 24時間 電源入れっぱなしの ネットワーク機器からの発熱は前々から気になっていたし、 以前、熱のためにある機材をダメにしてしまった経験もある。 加えて、リンクシスの BEFCMU10 も WRT54G も筐体が同じデザインで スタッカブルで収まりがよいので、我が家でも重ねて置いているのだが、 機器密度があがることにより、 これはこれで、熱が溜まりやすくなってしまっている。

そこで、もう壊れかけているのかもしれないが、 無理やりでもケーブルモデムに送風ファンを取り付けて、 強制的に冷やしてやることで、 新しいケーブルモデムを購入するまでの間だけでも 延命できないか、と考えた。 そのためには、まず、ケーブルモデムの筐体を開けて、 発熱しているチップがどこにあるのかを確認する必要がある。 ということで、早速、ケーブルモデムの解体作業に取り掛かった。

カテゴリー: Internet 22:36 | コメント (0) | トラックバック (0)

2007年8月30日

Apache への PHP インストール方法

いままで何度も Apache に PHP をインストールしてきているが、 ブログにその記録をレポートしたことがなかったので、 ここで 改めて書いておく。PHPのソースは 「PHP downloads Page」 から辿って、tar.gz 版のページへ行き、 そこにリストされている近いサイトからダウンロードするとよい。 ここでは、Apacheが既にソースからインストールされていることを前提とする。 以下、「 5.2.X. 」のところは、その時点での最新のバージョン番号として、

# cd /usr/local/src # wget http://us2.php.net/get/php-5.2.X.tar.gz/from/this/mirror # tar xf php-5.2.X.tar.gz # cd php-5.2.Xとする。

以下、今回の例では configure から「 mbstring 」と「 mbregex 」を有効として

# ./configure --with-apxs2=/usr/local/apache2/bin/apxs --enable-mbstring --enable-mbregex # make # make test # make install # cp php.ini-dist /usr/local/lib/php.iniこれで、インストールは終了。

それからこれは、私のサイトでの特別な設定だが、 「 /usr/local/lib/php.ini 」の

; Whether to allow include/require to open URLs (like http:// or ftp://) as files. allow_url_include = Offを

allow_url_include = Onに変更する必要がある。

その後、/usr/local/apache2/conf/httpd.conf に 以下の

LoadModule php5_module modules/libphp5.so <IfModule php5_module> AddType application/x-httpd-php .php </IfModule>記述を追加する。

最後に Apacheを再起動する。

# /usr/local/apache2/apachectl -k restart

今インストールした PHPの動作を確認するためには、 「 phptest.php 」とか言うファイル名をつけて

<?php phpinfo(); ?>という内容のファイルをドキュメント・ルートに置き、 そのファイルをブラウザーから開いてみて、 うまくPHPの infoページが開けばよい。

【参考リンク】

カテゴリー: Apache 22:20 | コメント (0) | トラックバック (0)

2007年8月29日

Apache DSOモジュールの追加方法 (2) 実例

Apacheの DOS(動的)モジュールの追加インストール方法の実例として、 「mod_vhost_alias」モジュール を「apxs」コマンドを使って 追加インストールしてみる。Apacheが既に「/usr/local/apache2/」ディレクトリにインストールされており、 そのソースファイルが ディレクトリ「/usr/local/src/httpd-2.2.XX」に存在している。 今回、インストールしようとしている「mod_vhost_alias」モジュールは ディレクトリ「 modules/mappers 」の下に存在しているので、 「 /usr/local/src/httpd-2.2.XX/modules/mappers 」に移動してから 「apxs」コマンドを実行することになる。

# cd /usr/local/src/httpd-2.2.XX/modules/mappers

# /usr/local/apache2/bin/apxs -cia mod_vhost_alias.c

/usr/local/apache2/build/libtool --silent --mode=compile gcc -prefer-pic -g -O2 -I/usr/local/apache2/include -I/usr/local/apache2/include -I/usr/local/apache2/include -I/usr/local/include -c -o mod_vhost_alias.lo mod_vhost_alias.c && touch mod_vhost_alias.slo

/usr/local/apache2/build/libtool --silent --mode=link gcc -o mod_vhost_alias.la -rpath /usr/local/apache2/modules -module -avoid-version mod_vhost_alias.lo

/usr/local/apache2/build/instdso.sh SH_LIBTOOL='/usr/local/apache2/build/libtool' mod_vhost_alias.la /usr/local/apache2/modules

/usr/local/apache2/build/libtool --mode=install cp mod_vhost_alias.la /usr/local/apache2/modules/

cp .libs/mod_vhost_alias.so /usr/local/apache2/modules/mod_vhost_alias.so

cp .libs/mod_vhost_alias.lai /usr/local/apache2/modules/mod_vhost_alias.la

cp .libs/mod_vhost_alias.a /usr/local/apache2/modules/mod_vhost_alias.a

chmod 644 /usr/local/apache2/modules/mod_vhost_alias.a

ranlib /usr/local/apache2/modules/mod_vhost_alias.a

----------------------------------------------------------------------

Libraries have been installed in:

/usr/local/apache2/modules

If you ever happen to want to link against installed libraries

in a given directory, LIBDIR, you must either use libtool, and

specify the full pathname of the library, or use the `-LLIBDIR'

flag during linking and do at least one of the following:

- add LIBDIR to the `LD_LIBRARY_PATH' environment variable

during execution

- add LIBDIR to the `LD_RUN_PATH' environment variable

during linking

- use the `-Wl,--rpath -Wl,LIBDIR' linker flag

See any operating system documentation about shared libraries for

more information, such as the ld(1) and ld.so(8) manual pages.

----------------------------------------------------------------------

chmod 755 /usr/local/apache2/modules/mod_vhost_alias.so

[activating module `vhost_alias' in /usr/local/apache2/conf/httpd.conf]

のように、「apxs」コマンドに「 -cia 」というオプションをつけるだけで

簡単に DOS(動的)モジュールの追加インストールができてしまう。

ちなみに今回「apxs」コマンドに指定したオプションは、 マニュアル Apache HTTP Server Version 2.2「apxs - APache eXtenSion tool」 によると、

- c : コンパイルすることを指定

- i : 出来上がったモジュールをインストールすることを指定

- a : 自動的に「httpd.conf」に「LoadModule」ディレクティブを追加する。

今回は「 a 」オプションをつけていたので、 自動的に「httpd.conf」に「LoadModule」ディレクティブが追加されているはずだ。 実際に、/usr/local/apache2/conf/httpd.conf の中身をみてみると、

# cat /usr/local/apache2/conf/httpd.conf | grep vhost_alias_module LoadModule vhost_alias_module modules/mod_vhost_alias.soと このように、 LoadModuleの1行が追加されているのがわかる。

さらに、組み込まれたことを「 apachectl -M 」コマンドを利用して確認してみる。

# /usr/local/apache2/bin/apachectl -M Loaded Modules: core_module (static) . . . so_module (static) . . . vhost_alias_module (shared) <ここで組み込まれたことを確認できた> Syntax OK

【参考リンク】

- Apache HTTP サーバ バージョン 2.2「動的共有オブジェクト (DSO) サポート」

- Apache HTTP Server Version 2.2「apxs - APache eXtenSion tool」

- Apache HTTP サーバ バージョン 2.0「コンパイルとインストール」

- kazmax.zpp.jp「apxsでapacheにモジュールを追加する」

カテゴリー: Apache 22:09 | コメント (0) | トラックバック (0)

2007年8月28日

Apache DSOモジュールの追加方法 (1) 「apxs」コマンド

ApacheのHTTPサーバーを運用開始後、 モジュールを追加したくなった場合は いったいどうしたらいいのであろうか。Apache HTTP サーバは たくさんの機能を実現するために モジュール化されたプログラム構造になっている。 このモジュールの組み込み方には大きく2通りあって、 サーバがビルドされるときに httpdのバイナリに直接(静的に)組み込んでしまう方法と、 httpd バイナリとは 別に存在する共有オブジェクトを動的に組み込む方法である。 動的に組み込むオブジェクトのことを 「動的共有オブジェクト (DSO:Dynamic Shared Object)」という。 詳細については、 「動的共有オブジェクト (DSO) サポート」 に解説してある。 このドキュメントを読むと、 今回の目的である、動的モジュールの追加については、 「Apache 拡張ツール (apxs:APache eXtenSion) 」を使って 後でコンパイルして追加できるようだ。

Apache モジュールを動的にロードするため mod_so.c というモジュールがあり このモジュールだけは Apache のコアに静的に組み込まれている必要がある。 Apacheのインストール時に 動的モジュールを指定する方法は、 configure 実行時に --enable-module=shared オプション をつけるのだが、 それについて詳しくは 「コンパイルとインストール」に 説明されているのでそちらを参照のこと。

また「Apache 拡張ツール (apxs:APache eXtenSion) 」の 役割やしくみについては、 「動的共有オブジェクト (DSO) サポート」 ドキュメント内に

Apache のインストール時の configure、make install のときに Apache の C ヘッダをインストールし、 DSO ビルド用のプラットフォーム依存の コンパイラとリンカのフラグを apxs プログラムに追加します。 これにより、ユーザが Apache の配布ソースツリーなしで、 さらに DSO サポートのためのプラットフォーム依存のコンパイラやリンカの フラグをいじることなく Apache のモジュールのソースを コンパイルできるようになります。と説明がある。

【参考リンク】

- Apache HTTP サーバ バージョン 2.2「動的共有オブジェクト (DSO) サポート」

- Apache HTTP Server Version 2.2「apxs - APache eXtenSion tool」

- Apache HTTP サーバ バージョン 2.0「コンパイルとインストール」

カテゴリー: Apache 22:58 | コメント (0) | トラックバック (0)

2007年8月27日

renata batteries (レナータ・バッテリーズ)

「renata batteries」とは、 マイクロ・バッテリー、いわゆるボタン電池を製造している会社。 スイスのメーカーで、時計で有名な「SWATCH」のグループ会社だ。腕時計の電池を交換しようと、いろいろ探していたら、 「renata」というメーカー名にぶち当たった。 今までに聞いたことのないメーカー名だったので 怪しいメーカーじゃないかと調査してみたら、 有名な時計メーカーである「SWATCH」のグループ会社であることがわかった。

腕時計には、どうしても腕時計用のボタン電池が必要となるので、 時計メーカーは自分のところで使う電池を 自社生産したり、子会社で製造したりしていることが多い。 有名な時計メーカーである「SWATCH」が 傘下に 時計用電池の専業メーカーを従えていてもなんの不思議もない。

さらに、SWATCHグループ について調査してみたら、 OMEGA(オメガ) も LONGINES(ロンジン) も RADO(ラドー) も SWATCHグループ であることがわかった。 「SWATCH」というと、「ちょっと安めの時計」というイメージがあったが、 実は、グループ内に多くの高級ブランドを抱えているようだ。

【参考リンク】

- renata batteries

- The Swatch Group Ltd

- Swatch Group Japan

- Swatch公式サイト(英語)

- Swatch公式サイト(日本語)

- OMEGA(オメガ)

- LONGINES(ロンジン)

- RADO(ラドー)

カテゴリー: 企業研究 22:17 | コメント (0) | トラックバック (0)

2007年8月26日

ボタン電池の型番の意味

ボタン電池の型番、例えば、 「SR621SW」、「LR1130」、「CR2032」、「LR44」といったもの意味について 調査してみる。日本の電池メーカーによるボタン電池の型番については、 ブログ「腕時計、また買っちゃいました。」 の 「電池の型番の意味」 のエントリーで詳しく説明されている。 また、社団法人 電池工業会 の 「電池の規格について」 ページに図解してある。 それから、 「国際電気標準会議(IEC:International Electrotechnical Commission)」 の 「IEC 60086」 でも 規格化されているようである。 今回のブログでは、それらの要点をまとめさせていただく。

まず、今回対象とするボタン電池の型番の先に例を挙げておくと、 「SR621SW」、「LR1130」、「CR2032」、「LR44」といったもの。 これらは、実際問題として自分で交換したことのある電池の型番。 それでは、それらの型番の意味は と言うと。

(1)最初のアルファベット1文字の意味は

- C 二酸化マンガン・リチウム電池 (3.0V)

- L アルカリ電池 (1.5V)

- S 酸化銀電池 (1.55V)

(2)2番目の文字は、電池の形状を現し、

- R 円形(円筒形、ボタン形、コイン形)

- F 角形、平形

(3)数字の部分は電池の寸法を表す。

形状がR(円形)の場合、ミリメートルを単位とした直径と、 0.1ミリメートルを単位とした長さ(または厚み)を続け、 3〜5桁の数字で表す。 例えば、2032なら、直径20ミリメートル、厚み3.2ミリメートルであるし、 621なら、直径6ミリメートル、厚み2.1ミリメートルである。 ただし、数値は切捨てで表示するため、いくつかは規格の寸法と表示する寸法が異なっている。 おもな電池サイズとその型番の早見表が 電池の星野「電池交換・知って安心な情報」 ページにある。

(4)電池寸法の例外

上記(3)の規格以外で、 そのサイズをあらかじめ番号で決めている規格がある。 よく見かけるモノを挙げてみると

- R41 直径7.9mm、厚さ3.6mm

- R43 直径11.6mm、厚さ4.2mm

- R44 直径11.6mm、厚さ5.4mm

(5)最後の「SW」

SR(酸化銀の円形電池)の場合、数字の後にもWとかSWとか表記されているが、 これは使用している電解液の違いを表していて、 「W」は水酸化カリウムを使用し、「SW」は水酸化ナトリウムを使用している。 一般的に、「W」の方が電池として抵抗値が少なく、瞬時に大電流を取り出すことができるため、 ライトや高度な機能を備えたデジタル時計に向いているとされている。

【参考リンク】

- 腕時計、また買っちゃいました。「電池の型番の意味」

- 社団法人 電池工業会

- 社団法人 電池工業会「電池の規格について」

- 国際電気標準会議(IEC:International Electrotechnical Commission)

- ウィキペディア「IEC 60086」

- Watch Battery Cross Reference Website

- 電池の星野「電池交換・知って安心な情報」

カテゴリー: 便利グッズ・ガジェット 22:45 | コメント (0) | トラックバック (1)

2007年8月25日

時計・電卓用 ボタン電池対応表

腕時計の電池交換に先立ち、電池についての予習。 以前のブログ 「ボタン電池」 でも触れたが、 腕時計とか、電卓用 といっても最近の普通の電卓ではソーラーが当たり前なので、 あくまでも、電卓で使われていたようなボタン電池のことだが、 そのような電池を交換しようとする際に、 ボタン電池の型番が メーカーにより異なることがある。 そこでこのような場合、電池のメーカー毎の型番対応表を 利用することになる。 そこで、今回のブログは その「ボタン電池対応表」のリンク集。日立マクセルのボタン電池対応表。 このサイトをみると、ボタン電池で困った際の ほとんど必要な情報が入手できる。 また、このサイトから ボタン電池対応表のpdfもダウンロードできるので、 そちらをダウンロードしておけば なお便利。 このpdfファイルは印刷しても1枚なので、 電池を買いに行くときに、印刷して持ってゆくと そのお店で売ってる電池のメーカーが違ってもあせらずにすむ。

ここは、 各ボタン電池の仕様書のpdfファイルを開くことができる。 ちなみにこの仕様書は、スイスのボタン電池メーカー「renata batteries 社」の仕様書になっている。 renata batteries のホームページには、 「 A COMPANY OF THE SWATCH GROUP 」と表示してあるとおり、 スイスの有名な時計メーカーである「SWATCH」のグループ会社。 こちらの、renata batteries にも 「cross reference」 ページがあり、かつ、このページからは、 pdfファイルもダウンロードできる。

日本国内で、時計用電池を販売している 「e-denchi」の電池対応表。

【参考リンク】

- マクセル ボタン電池対応表

- Watch Battery Cross Reference Website

- renata batteries

- renata batteries「cross reference」

- e-denchi「電池対応表」

- e-denchi

カテゴリー: 便利グッズ・ガジェット 22:47 | コメント (0) | トラックバック (0)

2007年8月24日

腕時計の電池交換

我が家にも、腕時計がいくつかあるのだが、 先日、電池式腕時計の全てが止まってしまった。 そこで、前々から時計の電池は自分で交換していたのだが、 今回 思い切って、 我が家の止まっている腕時計すべての電池交換をすることにした。 それに先立ち、改めてインターネット上で腕時計の電池交換について調査してみた。探した結果、見つかったのが、 「Cooの腕時計 腕時計電池交換」 というサイト。 こちらは、プロの時計屋さんが そのノウハウを公開されておられる。 記事の中身を読んでみると、 「私などは1年で5千個は時計の電池交換をしますから」 と書かれている。 これはスゴイ数字だ、単純に計算しても、1日あたり 15個以上の時計の電池交換をしていることになる。

このサイトにも書かれているが、 腕時計の電池交換で、最も大きな問題というか 熟練を要する技のひとつが「裏蓋の開閉作業」だ。 過去の数少ない私の経験でも、 如何にして腕時計の裏蓋を開けるかがキーポイントになる。

また このサイトには、 「腕時計の電池(バッテリー)について」 とか 「電池交換や時計修理に必要な工具」 と言った 専用のページが設けられており、 加えて、親切にも セイコー、シチズン、カシオ等のブランド毎に電池交換の解説ページもある。

腕時計の裏蓋には、大きく分けて「スクリューバック式」と「はめ込み式」「ネジ留め式」の3種類がある。 基本的に我が家に存在する腕時計は、「はめ込み式」と「ネジ留め式」である。 「ネジ留め式」の方は、文字通り 小さなネジで裏蓋が固定されているので、 小さなドライバーがあれば問題なく蓋を開けることができる。 一方、問題なのは、「はめ込み式」の方だ。 こちらは、はめ込まれた裏蓋を「こじ開ける」ことになる。 今までは手持ちの工具で、何とか開けてはきたが、 はやり専用工具がないと非常に苦しい。

今回は いい機会なので、 手持ちの全ての腕時計の裏蓋を先に開けて、 腕時計と それぞれに使われている電池の型番の 一覧表を作っておき、その後、 それに基づき必要な電池を インターネットの安いショップから一括で購入しようと思っている。

【参考リンク】

カテゴリー: 便利グッズ・ガジェット 22:35 | コメント (0) | トラックバック (0)

2007年8月23日

グリーンカード の カテゴリー

アメリカでの永住権、いわゆるグリーン・カード(Green Card)も、 みんな同じにみえるが、実は種類があるようだ。グリーンカードをよく見てみると、カテゴリー(category) という欄があり、 そこに2〜3文字のアルファベットと数字に記述がある。 どうも、このカテゴリーの記号で、 どうやって、そのグリーンカードが取得されたかが示されているようである。

では、そのカテゴリーに どんな意味があるのか というと、 その一覧表が 「LIST OF IMMIGRATION CODES INDICATING NEW VERSION AFFIDAVIT MAY HAVE BEEN USED」 であるらしい。 この一覧表によると、 例えば、カテゴリー「 CR1 」が「 Spouse of a U.S. citizen 」とあるので、 この場合、 グリーンカードをアメリカ市民の人と結婚して取得した、ということであろう。

私は、法律家でもないので、詳しいことはよく判らないが、 グリーンカードを保持されておられる方は、 この表を元に、自分のグリーンカードのカテゴリーを 確認されておかれてたらいかがだろうか。

【参考リンク】

カテゴリー: アメリカ生活 22:39 | コメント (0) | トラックバック (0)

2007年8月22日

メールサーバーのブラックリスト

メール関連のブログが続いているので ついでにもう少し。 スパムの踏み台にされているようなメール・サーバーを ブラック・リストとして管理し、 メールのフィルタリングに役立つように そのブラック・リスト・データを公開しているサイトが 世界にはいくつかある。例としては、 「SpamCop.net」や 「Spamhaus.org」 など、探せば他にもたくさん見つかると思う。 そして、この手のブラック・リストを管理する日本のサイトが 「RBL.JP」である。 ここでサイトの名前に「RBL」という名称が使用されているが、 これは、この手のリストのことを 「Realtime Blackhole List」と呼ぶので、 その頭文字からきている。

ブラックリストとは反対に、 信頼の置けるメールサーバーのデータを集めた ホワイトリストを提供するサイトもあり、 日本では、「racl.jp」が そのサービスを行っている。

前述の「RBL.JP」は、 いろいろな便利なツールも多数提供しているので 使ってみるとよい。 メール・サーバーの管理者ならもちろんだが、 そうでない人でも、 最近どうも自分が送るメールが相手に受け取ってもらえないとか、 不達になる、といった場合に利用してみるとよい。

例えば、このRBL.JPの 「第三者中継チェック」 ページに 送信用メールサーバーのアドレスを入れると、 スパム・メールの いわゆる「踏み台」になる可能性について 19項目にわたりチェックしてくれる。

また、 「ブラックリストデータベースチェック」 ページでは、送信用メールサーバーのアドレスを入れて、 世界の主なブラックリスト・データベースに そのメールサーバーが 登録されていないかをチェックしてくれる。

【参考リンク】

カテゴリー: Mail 22:31 | コメント (0) | トラックバック (0)

2007年8月21日

Comcast.net へのメールが不達になる問題について

メール関連のブログが続いているので、ついでにもうひとつ。 コムキャスト(Comcast.net)宛てへのメールが届かない、という トラブルに関する覚書。Comcast.net宛てメールの不達問題について Help & Support ページに 「When I try to email a Comcast.net address, I get a bounce back message containing a 521 error message, which links to this page. 」 というタイトルのページがある。

その内容をここに引用させていただくと、

You have been blocked from emailing the Comcast network because we have determined that your mail server does not properly identify itself when attempting to connect to the Comcast mail servers. This process is known as Reverse DNS and associates your mail server's IP address into a domain name for Comcast to know who is attempting to send email into our network. Individuals who send spam commonly hide their Reverse DNS to avoid being detected when sending email.となっている。 要約すると、「コムキャストは 送信元のメールサーバーの身元が明確にならない場合、 そのメールをブロックする。 身元の確認には、送り元メールサーバーのIPアドレスから リバース(逆引き)DNS を用いている。 これは、スパム・メールの送り手は通常、 追跡から逃れるために、 リバース(逆引き)DNSを隠しているからである。」 という感じ。

さらに、 「How do I get this resolved?」つまり、 その解決方法として、

Your mail server's IP address is not blocked by Comcast. As soon as your mail administrator properly configures Reverse DNS on your mail server, you will be able to email the Comcast network again. When contacting your email administrator, you should include the error message contained in the email that alerted you to this problem. This error message contains important information to help your email administrator resolve this issue.と説明されている。要約すると、 「コムキャストとしては、あなたのメール・サーバーのIPアドレスをブロックはしていない。 あなたのメール管理者がメール・サーバーを逆引きDNSに適切に登録しさえすれば、問題は解決する。 メールの管理者へお願いする再には、 このエラーメッセージも一緒に含めてください。」 と言った感じ。

もちろん、メールが届かない原因は、上記の問題だけではないが、 少なくともこのように、アメリカのISPでは、日本のISPも そうなのかもしれないが、 逆引きDNSが適切と登録されていないメールサーバーからのメールを 受け付けてくれなくなってきているようだ。

【参考リンク】

- comcast.net

- When I try to email a Comcast.net address, I get a bounce back message containing a 521 error message, which links to this page.

カテゴリー: Mail 22:14 | コメント (0) | トラックバック (0)

2007年8月20日

DNSゾーンデータファイルのリロード方法

最近のブログで、SPFレコードについてレポートしているが、 実際にSPFレコードを更新するためには 該当するドメイン用のゾーンデータファイルの TXTレコードの書き換えを行うことのなる。 その後、その変更を有効にするためには、 ネームサーバ BINDのデーモンである namedに そのゾーンデータファイルの再読み込みをさせなければならない。 その方法が何通りかあるので、調査してみる。まず、最も原始的な方法。 それは、named を再起動すること。 最も確実だが、変更のたびに再起動していては、チョット大変。

次に、別の古典的な方法。 「ps」コマンドを使って namedのPID番号を調べて、

# kill -1 番号とする方法。

BIND 8 であれば「 ndc 」コマンドが付属しているハズなので、 それを利用して、

# ndc reloadとすると、ネームサーバーをリロードしてくれる。

また、BIND 9 以降であれば、 「 rndc 」コマンドが付属しているハズなので、 ndcコマンドと同様に

# rndc reloadとするとよい。

カテゴリー: DNS・URL・URI , Mail 22:26 | コメント (0) | トラックバック (0)

2007年8月19日

SPFレコードの実際の記述方法

SPFレコード記述については、 いくつかのサイトの例題を見てきたので、 それらを真似をするだけで おそらく問題ない。 しかし、実際に 文法なり メカニズムやモディファイヤを おさえておきたい場合の情報源をまとめておく。SPFレコードの実際の書き方やその文法については、 ウィキペディアの 「Sender Policy Framework」 や、@ITの 「Sender ID:送信者側の設定作業」 に詳しくまとめられている。

また、質問に答えると自動的にSPFレコードを作成してくれる SPFレコード構築用のウィザードが、2つほど見つかった。 ひとつが、以前にも利用した マイクロソフト(Microsoft)の 「Sender ID Framework SPF Record Wizard」。 もうひとつが openspf.org の 「The SPF Setup Wizard」 こちらのウィザードでは、BIND(named) の設定例だけでなく、 tinydns (djbdns) の設定例も表示される。

最も基本的な記述方法は、

- 「v=spf1」で書き始めること。

- 「ip4:」に続けてサーバーのIPアドレスを記述すること。

- 上記「ip4:」を必要なだけ列挙すること

- 最後に「~all」で終わる

v=spf1 ip4:76.96.28.0/23 ip4:76.96.30.0/24 ~allといった感じ。 あとは、これを基本として、 上記の参考サイトを勉強しながら 追加・変更してゆくこと。

DNSのゾーンファイルのアップデートが終了したら、 「openspf.org」の 「Tools」 で紹介されているツールで 設定にエラーがないかどうかを確認する。

【参考リンク】

- ウィキペディア「Sender_Policy_Framework」

- @IT「Sender ID:送信者側の設定作業」

- @IT「Sender ID:受信者側の設定作業」

- Sender ID Framework SPF Record Wizard

- The SPF Setup Wizard

- openspf.org

- openspf.org「Tools」

カテゴリー: Mail 22:10 | コメント (0) | トラックバック (0)

2007年8月18日

Gmail をつかった SPFの実態調査

「 SFP:Sender Policy Framework(センダー・ポリシー・フレームワーク)」が 実際にメールが受信される再にどのように評価されているのかを Gmailを例にとって検証してみる。Gmailには「ヘッダー情報を表示」というオプションがあり、 それを選択すると、受け取ったそれぞれのメールのヘッダー情報をみることができる。

まず、SFPレコードを全く指定していないメール・サーバーから送られてきている例としては、

Received-SPF: neutral (google.com: 205.178.146.61 is neither permitted nor denied by best guess record for domain of xxx@xxx.com) client-ip=205.178.146.61; Authentication-Results: mx.google.com; spf=neutral (google.com: 205.178.146.61 is neither permitted nor denied by best guess record for domain of xxx@xxx.com) smtp.mail=xxx@xxx.comという2行がメールのヘッダー情報内に見つかる。 「xxx@xxx.com」の部分が 送信者の用メール・アドレス。 SPFの評価の結果として「 neutral 」となっている。

一方、SFPレコードが適切に設定されているメール・サーバーから送られてきている例としては、

Received-SPF: pass (google.com: domain of xxx@xxx.com designates 76.96.62.40 as permitted sender) client-ip=76.96.62.40; Authentication-Results: mx.google.com; spf=pass (google.com: domain of xxx@xxx.com designates 76.96.62.40 as permitted sender) smtp.mail=xxx@xxx.comのような2行となり、 SPFの評価の結果が「 pass 」となっている。

その他の場合として、結果が「 softfail 」となる場合もある。

このように、Gmailはアカウントも作りやすいので、 SFPレコードに関するテストを行いたい場合には、 gmailのアカウント作り、そのアカウントへメールを出してみて メールのヘッダー情報を見てみることにより、確認することができる。

カテゴリー: Mail 22:35 | コメント (0) | トラックバック (0)

2007年8月17日

SPFレコードの nslookup コマンドによる調査方法

SPFレコード は DNSのテーブルに TXTレコード として記述することになっている。 そのため、その内容を確認するには、 昨日のブログで紹介した、 マイクロソフト(Microsoft)の 「Sender ID Framework SPF Record Wizard」 などを利用しなくても、「nslookup」や「dig」、「host」と いった DNSを調査するコマンドを利用することによっても調査することができる。DNS関連の 情報を調査するコマンド「nslookup」は FreeBSD や Linux では もちろん、Windows XP でも利用できるコマンドだ。 では例として、昨日のブログでも調査した 「 comcast.net 」を調査してみる。 まずは、FreeBSD上から

% nslookup > set type=TXT > comcast.net Server: 68.87.76.178 Address: 68.87.76.178#53 Non-authoritative answer: comcast.net text = "v=spf1 ip4:76.96.28.0/23 ip4:76.96.30.0/24 ip4:76.96.60.0/23 ip4:76.96.62.0/24 ?all"と、このように、当たり前だが 昨日のブログと同じ内容が表示される。 用は、「set type=TXT」と、タイプを「TXT」型にするだけ。

同じことを「 dig 」コマンドを使って行ってみると、

% dig -t TXT comcast.net ; <<>> DiG 9.3.4-P1 <<>> -t TXT comcast.net ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 33987 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;comcast.net. IN TXT ;; ANSWER SECTION: comcast.net. 300 IN TXT "v=spf1 ip4:76.96.28.0/23 ip4:76.96.30.0/24 ip4:76.96.60.0/23 ip4:76.96.62.0/24 ?all" ;; Query time: 62 msec ;; SERVER: 68.87.76.178#53(68.87.76.178) ;; WHEN: Fri Aug 8 13:13:53 2007 ;; MSG SIZE rcvd: 125となる。 残念ながら、Windows XP には「 dig 」コマンドは付属していないようだ。

同様に「 host 」コマンドからでも情報を得ることができる。

% host -t TXT comcast.net comcast.net descriptive text "v=spf1 ip4:76.96.28.0/23 ip4:76.96.30.0/24 ip4:76.96.60.0/23 ip4:76.96.62.0/24 ?all"

【参考リンク】

- FreeBSDマニュアル「dig」

- FreeBSDマニュアル「nslookup」

- FreeBSDマニュアル「host」

- マイクロソフト(Microsoft)「Sender ID ホームページ」

- Sender ID Framework SPF Record Wizard

- @IT「Sender ID:送信者側の設定作業」

- @IT「Sender ID:受信者側の設定作業」

カテゴリー: Mail 22:00 | コメント (0) | トラックバック (0)

2007年8月16日

「SPF」および「Sender ID」の SPFレコード実例

最近このブログで話題にしている SPFレコードを 新たに作成する前に、 昨日のブログでふれた、マイクロソフトの 「Sender ID Framework SPF Record Wizard」 をつかって、実際のSPFレコードの記述例をみてみる。このウィザード・ページの Step 1 では、現実のドメイン名を入力すると、 その ドメインの 現在の SPFレコード の内容を表示してくれる。 まず、「Sender ID」の推進役の「 microsoft.com 」は、

v=spf1 mx include:_spf-a.microsoft.com include:_spf-b.microsoft.com include:_spf-c.microsoft.com include:_spf-ssg-a.microsoft.com ~allとなっている。 チョットだけ解説すると、 「 v=spf1 」というのがバージョンを示している。 そして、「mx」が microsoft.com のMXレコードに登録されている IP を参照すること。 さらに「 include: 」が その後に続けて記述されている ホストを参照する、ということ。 そこで、「 include: 」されている例として「 _spf-a.microsoft.com 」は、

v=spf1 ip4:216.99.5.67 ip4:216.99.5.68 ip4:202.177.148.100 ip4:203.122.32.250 ip4:202.177.148.110 ip4:213.199.128.139 ip4:213.199.128.145 ip4:207.46.50.72 ip4:207.46.50.82 a:delivery.pens.microsoft.com a:mh.microsoft.m0.net ~allとなっており、ここの「 ip4: 」は直接 IPアドレスを示しており、 「 a: 」は、これに続けて記述されているホストの「Aレコード」(IPアドレス)を参照することを意味している。

では次に「 google.com 」は、

v=spf1 include:_netblocks.google.com ~allそれから、「 gmail.com 」は、

v=spf1 redirect=_spf.google.comとなっており、「 redirect= 」というモディファイヤが記述され、 全てを「 _spf.google.com 」に任せるということだ。 ここでの注意点は、 最後に 「~all」とか「?all」とかが付いていないこと。 では、そのリダイレクト先の「 _spf.google.com 」は、

v=spf1 ip4:216.239.32.0/19 ip4:64.233.160.0/19 ip4:66.249.80.0/20 ip4:72.14.192.0/18 ip4:209.85.128.0/17 ip4:66.102.0.0/20 ip4:74.125.0.0/16 ip4:64.18.0.0/20 ip4:207.126.144.0/20 ?allとなっており、「 ip4: 」が列挙されている。

それでは私も使っている「 comcast.net 」は、

v=spf1 ip4:76.96.28.0/23 ip4:76.96.30.0/24 ip4:76.96.60.0/23 ip4:76.96.62.0/24 ?allとなっている。

日本の「 yahoo.co.jp 」は、

v=spf1 include:spf01.yahoo.co.jp include:spf02.yahoo.co.jp ~allとなっていて、「include:」している。 その例として「 spf01.yahoo.co.jp 」は、

v=spf1 ip4:124.83.147.0/24 ip4:124.83.153.0/24 ip4:124.83.155.0/24 ip4:124.83.165.0/24 ip4:124.83.168.0/24 ip4:124.83.170.0/24 ip4:124.83.178.0/23 ip4:124.83.181.0/24 ip4:124.83.195.0/24 ip4:124.83.200.0/24 ip4:124.83.212.0/24 ip4:202.93.80.0/23 ip4:202.93.83.0/24 ip4:202.93.84.0/23 ip4:202.93.86.0/24 ip4:202.93.88.0/24 ip4:202.93.90.0/24 ip4:203.141.34.0/24 ip4:210.80.241.0/24 ip4:211.14.23.0/24 ~allと、なっており、たくさんの 「 ip4: 」が定義されている。 ちなみに、日本のヤフー「 yahoo.co.jp 」には このようにSPFレコードが定義されているが、 米国ヤフーの「 yahoo.com 」には、SPFレコードが定義されていない。

【参考リンク】

- e-Words「 Sender ID 【SPF/Sender ID】 」

- マイクロソフト(Microsoft)「Sender ID ホームページ」

- Sender ID Framework SPF Record Wizard

- @IT「Sender ID:送信者側の設定作業」

- @IT「Sender ID:受信者側の設定作業」

- ウィキペディア「Sender_Policy_Framework」

カテゴリー: Mail 22:51 | コメント (0) | トラックバック (0)

2007年8月15日

Sender ID とは

昨日のブログでもふれた 送信ドメイン認証技術である「 SPF 」と深い関わりのある技術に 「 Sender ID 」という技術がある。 これは、マイクロソフト(Microsoft)が提唱していた技術 「Caller ID for E-Mail」と SPF とを統合した技術だ。ただし、「 Sender ID 」については マイクロソフトが特許を持っている部分があり、 そのライセンスについて業界では大きな議論を呼んでいた。 しかし マイクロソフトは その後 多くの批判にあい、 その結果、Sender ID のライセンスに対しては、 料金 または その他の特許使用料を要求しないことを明確にすることによって、 現在のところ問題は解決されたようだ。

現在では、マイクロソフトは 「Sender ID ホームページ」 というサイトで、「 Sender ID 」の普及に努めている。 ここには、「 Sender ID 」に関する詳しい説明や関連ドキュメントに加えて、 英語ではあるが、 「Sender ID Framework SPF Record Wizard」 というウィザード・ページがあり、そこで、ウィザードに答えるだけで SPFレコードの作成が自動的にできてしまう。

また、具体的なSPFレコードの記述方法や公開方法、また、 オリジナルの「SPF」と「Sender ID」の違いなどについては、 @IT の 「Sender ID:送信者側の設定作業」 ページに詳しく解説されている。

【参考リンク】

- e-Words「 Sender ID 【SPF/Sender ID】 」

- マイクロソフト(Microsoft)「Sender ID ホームページ」

- Sender ID Framework SPF Record Wizard

- @IT「Sender ID:送信者側の設定作業」

- @IT「Sender ID:受信者側の設定作業」

カテゴリー: Mail 22:09 | コメント (0) | トラックバック (0)

2007年8月14日

SPF (Sender Policy Framework) とは

「 SFP:Sender Policy Framework(センダー・ポリシー・フレームワーク)」とは、 メールの送信元アドレスの偽装を防止する技術のひとつで、 SMTPによるインターネットのメール配送を拡張し、 送信ドメインを認証する技術である。Pobox.com社の創設者Meng Wong氏が提唱した方式だそうで、 無差別に大量に送られる広告メール(SPAMメール)の 抑止につながるとして期待されている。

e-Wordsの「SPF」ページから SPFの説明を引用させていただくと、

あるドメインのメールを送信することができる正規のサーバのIPアドレスをリストして管理する。 そのドメインと無関係なメールサーバを利用して送信元を偽ったメールを送信しようとすると、 受信側でそのことを検出して自動的に受け取りを拒否することができる。 これにより、SPAM業者が 大手プロバイダなどの有名なドメイン名を含むメールアドレスを利用することを防ぐことができるようになる。 ただし、多くの企業やプロバイダが参加しなければ効果が上がらず、 また、SPAM業者が自前ドメインのメールを送信することは防げない。 受け取りを拒否するドメインのブラックリストを用意するなど、別の対策を併用する必要がある。となっている。 具体的には、上記の 「メールを送信することができる正規のサーバのIPアドレスをリスト」 するのは、DNSのTXTレコードを用いている。

また、マイクロソフト(Microsoft)が提唱していた技術 「Caller ID for E-Mail」と このSPF とを統合した 「Sender ID」という技術と深い関わりがある。

【参考リンク】

- ウィキペディア「Sender_Policy_Framework」

- e-Words「 SPF 」

- e-Words「 Sender ID 【SPF/Sender ID】 」

- マイクロソフト(Microsoft)「Sender ID ホームページ」

カテゴリー: Mail 22:22 | コメント (0) | トラックバック (0)

2007年8月13日

OP25B(Outbound Port 25 Blocking) とは

スパム・メール や ウイルス・メール が 問題となりだしてから久しいが、 この対策の一環として、ISP(インターネット・サービス・プロバイダ)の中には 「 OP25B(Outbound Port 25 Blocking) 」と言う対策をとっているところがある。メールの送信には 通常TCPの25番ポートが利用されているが、 ISPの会員ユーザーが、外部のメールサーバーを利用して スパム・メールやウイルス・メールを送信することを防止するために、 25番ポートと外部との通信をブロックしてしまうことを 「 OP25B(Outbound Port 25 Blocking) 」と言っている。

自分が加入しているプロバイダーが この OP25B を行っている場合、 通常そのプロバイダーが提供しているメールサーバーを利用しているかぎり問題は起きないが、 どうしてもそのプロバイダーが提供しているメールサーバーではない 外部のメールサーバーを利用しなければならない場合には、 その外部のメールサーバーが 「サブミッション・ポート」と呼ばれる 25番以外の受信してくれるポートを準備している必要がある。 また、メールを送信する側のソフトウェアの方も、 それに対応した設定を行う必要がある。 通常、サブミッション・ポートは587番になっている。

【参考リンク】

- ウィキペディア「Outbound_Port_25_Blocking」

- e-Words「 OP25B 【Outbound Port 25 Blocking】 」

- Broadband Watch 「突然メールが送れなくなる!?」迷惑メール対策のOP25Bとは

- @IT「スパム・メールの送信を制限するOutbound Port 25 Blockingとは」

- @IT「サブミッション・ポートを利用してメールを送信する」

- @IT 迷惑メール対策、「まず25番ポートの遮断とSPFを広めたい」

カテゴリー: Mail 22:29 | コメント (0) | トラックバック (0)

2007年8月12日

唯川恵「5年後、幸せになる」

この本は、女性誌「モニク(Monique)」に 1996年9月から1997年8月号に 連載されていた記事に加筆・編集したモノ。 銀行勤務の10年にもおよぶOL体験をもつ唯川恵氏が 自分の体験談・失敗談を基に現在のOLに向けた、 タイトルのとおり、幸せになるためのメッセージ。

本の構成としては、内容が3つのセクションに分かれている。 そして、それぞれのセクションの始まりの裏ページに 短いコメントが小さな文字で書き記されている。 そのコメントをみると、著者がそのセクションで訴えたいことが 垣間見られると思うのでそこの部分だけ引用させていただくと、

第1セクション(p12)

若い頃、私は男の人にこう言われるのが夢でした。

「結婚したら、君を幸せにするよ」

それを言われると、

これで間違いないんだ、私は必ず幸せになれるんだ、と

確信した気持ちでいられたのです。

でも、今はそんなことを考えていた自分が恥ずかしい。

誰かから貰う幸せなんて、

どんな価値があるというのでしょう。

第2セクション(p70)

顔は変わります。

本当です。顔は作られていくものなのです。

これを読んでいるみなさんはまだ若いし、

いろいろ美醜で悩むこともあるかもしれません。

でも、人生は長いのです。

何年後、いえ何十年後、

女の勝負は目先のことだけではなく一生かけてつけるのです。

第3セクション(p128)

損をする、というのは

人生にとって大切なことです。

その中にいろいろな真実が隠されているのです。

たとえ損をしても、

好きという思いがあれば決して後悔しません。

その感情こそが、必ず自分を幸福にしてくれるのです。

このように、3つのセクションの巻頭コメントを挙げさせていただいたが、 この本全体のコンセプトとしては、 第1セクションのコメントにあるように、 幸せは誰かから貰うものではなくて、 自分自身で行動して、自分自身で感じるもの、 というような気がする。

ウィキペディアによると、 この「5年後、幸せになる

【参考リンク】

カテゴリー: 本・書籍 22:16 | コメント (0) | トラックバック (0)

2007年8月11日

1年後の君へ—なりたい自分に変わる近道を教えよう

この本は、おろらく読者として、若い女性、 とくにティーン・エイジャーで自分にコンプレックスをもっている様な 女子高生や女子大生、入社したてのOL 等を対象としてる。 そこで 自分を1年で変えてゆく「365日計画」を掲げており、 1年間の計画を4ヶ月毎に ホップ、ステップ、ジャンプ の3段階に分けて その方法を紹介している。

- あなたと気づかないあなたと出会う(ホップの4ヶ月)

- 自分らしく変わり始める(ステップの4ヶ月)

- 思いっきり走り出す(ジャンプの4ヶ月)

いわば、女子高生向け自己啓発本なのだが、 社会人男性 や おじさんに も参考になるところは多々ある。 また、女子高生を持つ、お父さんには、 娘さんにどんなアドバイスをしたらよいのかの参考資料となるかもしれない。 ただし、同じ事を秋元康が言うと聞き入れてもらえても、 実のお父さんが言っても聞き入れてもらえないかもしれないが。

秋元康氏といえば、放送作家、脚本家、映画監督、作家、 そして作詞家としても有名だが、特に 美空ひばりの『川の流れのように』を作詞したのは有名な話。 最近では、昔の「おニャン子クラブ」を髣髴とさせる「AKB48」を プロデュースしている。

【参考リンク】

カテゴリー: 本・書籍 22:39 | コメント (0) | トラックバック (0)

2007年8月10日

JTPAギークサロン:「林秀明氏とOpenCVについて語る」

林秀明(はやしひであき)氏 による JTPAギークサロン 「オープンソース画像処理ライブラリ OpenCV について語る」が パロアルト(Palo Alto)にある 弁護士事務所 Wilson Sonsini Goodrich Rosati (WSGR) にて 行われた。今までのギークサロンは MUSEで行われてきたが、 今回は 弁護士事務所 WSGR で行われた。 会場に空間的余裕ができたので、 今まであった人数制限をなくして募集をしてみたが 結果的に、約20人の方々がご参加された。

さて、 「OpenCV」 とは何ぞや、ということだが、 Intel が公開しているオープンソースのコンピュータビジョン向けライブラリだそうだ。 正式名称は「Open Source Computer Vision Library」と言うらしい。

今回のギークサロンの進め方として 「ひたすらデモとその解説」ということで、 いろいろなデモを実際に見せていただき、 それに林さんが技術的解説をする、というパターンで進んでいった。 初めに、デモの基本となる カメラからのデータを取り込み、 それを画面上にリアルタイムに表示させる C言語の50行たらずのサンプル・プログラムを紹介された。 「OpenCV」のライブラシを呼び出すと、 このように短いプログラムでも、動画処理が簡単にできてしまう。

話を進めてゆくと、実際にデモが沢山あった。 例えば、

- 「移動点の認識」

映っている人にマウスで点をつけ、その後、その人が移動すると付けた点も一緒に移動する - 「ジェスチャーによる描画」

体の前に手で四角形を作ると画面上ではその四角形を緑色のラインで描画する - 「エッジの検出」

モノとモノとの境目を検出する。(Canny Edge Detector) - 「人の顔の認識」

人の顔だけ赤い四角で囲む。最近のデジカメによく搭載されている技術 - 「領域の認識」

どの領域がそのモノなのかを認識する技術。たとえば、いろいろな果物が映っている場合に、その中でオレンジの領域は何処なのか

これらのいろいろな画像処理を行うためにいくつかのアルゴリズムが紹介されたが、 その中でも印象的だったのが 「Pyramid Iteration」というアルゴリズムである。 これは 大きな画像データを適当な大きさに分割し、 それぞれの領域内のピクセル値の平均を計算して別のメモリ領域に画像用配列データとして保存。 さらに、そのデータを分割・平均をとって 別メモリの画像用配列データへ...... というように概念的にデータ構造をピラミッド状にしてから 画像処理を行ってゆくアルゴリズム。 これにより、処理の高速化ができる。 例えば、画像全体の内の、どの部分に変化があったのか、とか その部分が どの方向に移動したのか、とかの検出が早くできる。

休憩を挟んでのサロンは、11時前に無事終了した。 その後、いつものごとくネットワーキングとなったが、 結局、最終的なお開きは午前2時過ぎだった。

【参考リンク】

カテゴリー: JTPA 22:00 | コメント (0) | トラックバック (0)

2007年8月 9日

miniDIN 8ピン male(オス)型コネクタ の ピン番号配置写真

昨日のブログのソケットに 嵌合(かんごう)する miniDIN 8ピン male(オス)型コネクタ、というかプラグ(Plug)。 ということは、アップル(Apple)の初期の時代のマッキントッシュ(Macintosh)の シリアル・ポートにも嵌合(かんごう)するわけだ。マニュアルによると、 ホシデン(HOSIDEN)の型番では、「TCP8080」となっている。 昨日のブログでも触れたが、切り欠きの形状に「8a」と「8b」という2通りがあるので、 購入の際には注意が必要だ。 ちなみに、写真のプラグは「8a」タイプだ。

それから、ここでは「嵌合(かんごう)」という漢字を何度も使っているのだが、 実は説明書に書いてあった「嵌合」という漢字が読めなくて苦労した。 「嵌」は「 はまる【嵌まる・嵌る】」と読み、 意味は、「はめて、ちょうどよく入る。ぴったりと合う。」とある。 「 はめこむ【嵌め込む・嵌込む】 」のように利用される。 で、「嵌合」の方は、 「はめあい 【嵌め合い】」とも読んで 「機械部品の、互いにはまり合う丸い穴と軸について、 機能に適するように公差や上下の寸法差を定めること。かんごう。」 となっている。 コネクタ業界特有の言葉かもしれないが、 ネプリーグの漢字テストに出題されるかもしれないので要注意。

【参考リンク】

- ホシデン(HOSIDEN)

- ホシデン カタログ「丸形ミニチュアコネクタ(ミニDIN)」

- 共立電子産業「ミニDINコネクタ」

- 共立電子産業「ミニDINコネクタ写真」

- Apple Macintosh and Newton serial connection

- Yhoo辞書「嵌め合い」

カテゴリー: ケーブル・コネクタ 22:48 | コメント (0) | トラックバック (0)

2007年8月 8日

miniDIN 8ピン female(メス)型コネクタ の ピン番号配置写真

アップル(Apple)の初期の時代のマッキントッシュ(Macintosh)の シリアル・ポートのコネクタとして採用されていた miniDIN 8pin メス型のコネクタと同じ型のコネクタの写真。この写真のソケット(Socket)は手元にあった少し特殊な機材に採用されていて、 マニュアルによると、ホシデン製の「TCS7588」相当品となっているようだ。

切り欠きの形状に「8a」と「8b」という2通りがあるので、 購入のさいには注意が必要だ。 ちなみに、写真のソケットは「8a」タイプだ。

【参考リンク】

- ホシデン(HOSIDEN)

- ホシデン カタログ「丸形ミニチュアコネクタ(ミニDIN)」

- 共立電子産業「ミニDINコネクタ」

- 共立電子産業「ミニDINコネクタ写真」

- Apple Macintosh and Newton serial connection

カテゴリー: ケーブル・コネクタ 22:02 | コメント (0) | トラックバック (0)

2007年8月 7日

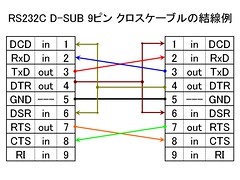

RS232C D-SUB 9pin クロス(ヌルモデム)ケーブル 結線図

2台のPC間を直接接続する RS232Cのヌルモデム、 または クロス・ケーブル と呼ばれるケーブルの結線について。昨日のブログのとおり、通常の通信回線の接続は、

DTE --- RS-232C(ストレート・ケーブル) --- DCE(モデム) --- 通信回線 --- DCE(モデム) --- RS-232C(ストレート・ケーブル) --- DTEのように接続されるわけだが、 そのうちの

DCE(モデム) --- 通信回線 --- DCE(モデム)の部分を 「ヌルモデム」とか「ヌルモデム・ケーブル」と呼んだりする。 そうすると

DTE --- RS-232C(ストレート・ケーブル) --- ヌルモデム --- RS-232C(ストレート・ケーブル) --- DTEとるわけだが、これでは、 ヌルモデムの両端に ストレートケーブルが必要となってしまうので、 両端のストレート・ケーブルまでも含めて、「ヌルモデム・ケーブル」という場合もあるし、 これを通称、「クロス・ケーブル」と呼んでいる。 つまり、

DTE --- クロス・ケーブル --- DTEとなるわけだ。

DTE(データ端末装置)が PC の場合は、 通常 D-SUB 9ピン male(オス) のコネクタが利用されている。 そのため、2台のPCの間をつなぐクロス・ケーブルの両端は、 D-SUB 9ピン female(メス) となる。

クロスケーブルの結線には、これといった決まりはないようだが、 D-SUB 9ピン コネクタにおける 一般的なクロスケーブル結線方法は図のとおり。 要は、グランド(GND)同士がつながっていることと、 こちらの送信(TxD)が相手の受信(RxD)につながっていること。 あとは図のようにつなぐと ほとんどの場合に対応できるようだ。 ちなみに、図中の配線の色は単にわかり易いようにつけているだけで、 特に色の規定があるわけではない。

【参考リンク】

- ウィキペディア「RS-232」

- Aavocent Japan - RS-232Cケーブル配線チュートリアル

- RS-232C インターフェイス

- なひたふ電子情報「RS232C」

- パソコンインターフェース資料「RS-232Cについて。(シリアルポート)」

- WinWedge「Serial Communications Tutorial」

カテゴリー: ケーブル・コネクタ 22:50 | コメント (1) | トラックバック (0)

2007年8月 6日

RS-232C の信号線の仕様 について

RS-232C を語るにあたっての 必要な用語、信号線の仕様についての覚書き。RS-232C を語る際に、まず必要になる用語が以下の2つ。

- DTE (Data Terminal Equipment)

データ端末装置、通常コンピューターまたは端末 - DCE (Data Circuit-Terminating Equipment)

データ回線終端装置、通常モデム

DTE --- RS-232C --- DCE --- 通信回線 --- DCE --- RS-232C --- DTEのように接続される。 最も一般的な接続パターンは、 通信回線が通常の電話回線で、DCEにあたる部分がモデム。

それから、それぞれの信号線の仕様。

- RxD (Receive Data) [IN]

実際の受信データ信号 - TxD (Transmit Data) [OUT]

実際の送信データ信号 - Gnd (Signal Ground)

2端末間の電気の基準値 - DTR (Data Terminal Ready) [OUT]

コンピューター(DTE)がアクティブであることを示す - DSR (Data Set Ready) [IN]

モデム(DCE)がアクティブであることを示す - DCD (Data Carrier Detect) [IN]

通信回線の接続がアクティブであることを示す - CTS (Clear to Send, an input) [IN]

DCEからDTEへのデータ・フローの制御 - RTS (Request to Send, an output) [OUT]

DTEからDCEへのデータ・フローの制御 - RI (Ring Indicator) [IN]

DCEからの被呼表示

【参考リンク】

- ウィキペディア「RS-232」

- Aavocent Japan - RS-232Cケーブル配線チュートリアル

- RS-232C インターフェイス

- なひたふ電子情報「RS232C」

- パソコンインターフェース資料「RS-232Cについて。(シリアルポート)」

- WinWedge「Serial Communications Tutorial」

カテゴリー: ケーブル・コネクタ 22:54 | コメント (0) | トラックバック (0)

2007年8月 5日

D-SUB 9ピン female(メス)型コネクタ の ピン番号配置写真

シリアル・ポート(Serial Port)、つまり RS232C の ケーブル側によく利用されている D-SUB 9ピン female(メス) ピン番号配置写真。昨日のブログの写真の D-SUB 9ピンのオス(male) に接続できる。

カテゴリー: ケーブル・コネクタ 22:24 | コメント (0) | トラックバック (0)

2007年8月 4日

D-SUB 9ピン male(オス)型コネクタ の ピン番号配置写真

よくPCのシリアル・ポート(Serial Port)、つまり RS232C として使用されている D-SUB 9ピンのオス(male) のピン番号配置写真。同様のコネクタの解説ページは巷にたくさんあるが、 図で見ると、どっちがオスで、どっちがメスなのか 判らなかったりするので 自分で現物の写真を撮ってピン番号を描いておくことにした。

ちなみに写真はDELLのノートPC背面のコネクタの写真です。

カテゴリー: ケーブル・コネクタ 22:45 | コメント (0) | トラックバック (0)

2007年8月 3日

ATSC(Advanced Television Systems Committee)

テレビやチューナー機能付きのDVDレコーダ等のカタログをみていると、 「ATSC」という記述に遭遇する。 これは一体なんなのか?ではまず、いつものごとく ウィキペディアから調べてみると

ATSC(Advanced Television Systems Committee)とは アメリカで開発された地上波におけるデジタルテレビ規格、 またはその規格の制定などを行う組織の名称である。 カナダ、メキシコ、大韓民国、台湾で採用されており、 他の地域でも採用が検討されているが、 ほとんどの地域で採用されているのはヨーロッパ規格のDVBである 。とある。

アメリカでは普及を進めるために36型以上のテレビは2004年までに、 25型以上のテレビは2006年3月1日(当初7月1日から前倒し)までに、 2007年7月1日(2006年12月31日へ変更提案あり)までに 全てのテレビとテレビ受信機能のある機器への チューナ内蔵義務化を行う。

また、IT用語辞典バイナリ の 「ATSC」 ページでは

ATSCとは、米国におけるデジタルテレビ放送の標準規格のことである。 または、その規格の策定などを目的として1982年に結成された非営利団体の名称である。とある。 この説明によると、 従来のアナログ(NTSC)と同じ 周波数帯域幅となっているようだ。 ちなみに公式サイトは、 「www.atsc.org」 となっている。

ATSC規格は、米国(および日本など)の アナログ放送規格として採用されていた NTSC(National Television System Committee)の 規格に代わるデジタル放送規格として策定された。 映像の圧縮方式としてMPEG-2を採用しており、 音声圧縮方式にAC-3(ドルビーサラウンド)方式を採用している。 放送波は6MHzの周波数帯域を使用する地上波で、 最大で10.08Mbit/sとDVDの再生ビットレート並みの 伝送効率を実現することが可能であるとされている。

ATSC規格は米国をはじめカナダやメキシコ、韓国などで採用されている。 ちなみに日本では地上デジタル放送の規格としてISDB-Tが採用されている。

【参考リンク】

カテゴリー: Audio-Visual 22:49 | コメント (0) | トラックバック (0)

2007年8月 2日

「Windows cannot connect to the domain(ドメインに接続できません)...」エラー・メッセージへの対応方法

Windows XP のクライアントPCから 古いWindows NTの ドメイン・サーバーへログインしようとすると、 「Windows cannot connect to the domain(ドメインに接続できません)...」 というエラー・メッセージが表示されてログインできない。 私が遭遇したこのトラブルの解決方法の記録。正確なエラー・メッセージは、 使っていたPCが英語版の Windows XP Professional だったので

Windows cannot connect to the domain, ether because the domain controller is down or otherwise unavailable, or because your computer account was not found. Please try again later. If this message continues to appear, contact your system administrator for assistance.というエラー・メッセージが表示された。 おそらく、日本語環境では

ドメインに接続できません。 ドメイン コントローラがダウンしているか利用できない状態になっている、 またはコンピュータ アカウントが見つからなかったことが原因として考えられます。 後からもう一度やり直してください。 このメッセージが引き続き表示される場合は、システム管理者に連絡してください。というエラー・メッセージになっているハズ。

ドメインでセットアップしたPCは ネットワークがつながらない環境でも仕事ができるように、 PC起動後のログイン画面からドメインへログインできるようになっている。 おそらく、Windowsは このような事態に備え、 ドメイン用のパスワードをローカルに保持しており、 ネットワークにつながっていない環境では、それを参照しているのであろう。

今回のトラブルの状況としては、 ユーザーが長い間オフィスから離れており、 その間、LANに接続することなくログインを行っていた。 そして、久しぶりにオフィスに戻ってきた際に ログインできなくなってしまった。 具体的は症状としては、 上記のような、すべてのネットワークを切断した環境にすると、 ドメインにログインできるが、LANに接続している状況では、 上記のエラー・メッセージが表示されてしまい、 全くWindowsを使用することができない状況であった。 原因としては、NTドメインに接続していなかった長期の間に NTサーバー上の何らかの情報が書き換わってしまった と考えられる。

このような状況で考えられる解決方法は、 このPCを一度ドメインからはずし、改めてNTドメインへ登録することであるが、 もし、それを行うと、ユーザープロファイルも初期化されてしまう可能性がある。 すると、オフィスから離れていた期間にユーザーが設定した いろいろの設定もクリアされてしまうことになり、 面倒なことになってしまう。 そこで、よい解決がないか探してみた。

その結果見つかったのが、PC Review の 「Windows cannot connect to the domain - what worked for me」 という記事。 英語のサイトではあるが、 サーバーのSIDに問題がある場合の対応方法が説明されている。 その解決手順とは、

- NTドメインから そのクライアントPCのアカウントを削除する。

- クライアントPCへ ローカルのアドミンとしてログイン。

- PCの所属をドメインからダミーのワークグループへ変更。(この時リブートしない)

- 続けて PCの名前を変更。(この時もリブートしない)

- 改めてドメインに参加する。

- クライアントPCをリブート。

- 再起動後、ドメインへログインしてみる。

【参考リンク】

カテゴリー: Windows 22:59 | コメント (0) | トラックバック (0)

2007年8月 1日

表示されないデバイス・ドライバを削除する方法

私も過去に経験があるのだが、 ウィンドウズ環境でネットワーク・インターフェース・カード(NIC)に 固定IPアドレスを指定している設定のままで、 新しいNICに差し替えて 今までと同じIPアドレスを 指定しようとすると、IPアドレスのコンフリクトが起こってしまう。 これは、古いNICのデバイス・ドライバがIPアドレスを 覚えている状態で残っていて、 それとかち合ってしまうために起きるものだ。 対策としては、古いNICのデバイス・ドライバを削除すればよいのだが、 NICが動作していないと デバイスマネージャに表示させることができず、 そのため削除することもできなかった。 最近の調査で、このような場合の対応方法もわかったのでここでレポートしておく。参考にしたのは 「How to uninstall hidden devices, drivers, and services」 というサイト。 手順は以下のとおり、

- コマンド・プロンプトを起動する。

- そこで「 set devmgr_show_nonpresent_devices=1 」とタイプ

- 「 devmgmt.msc 」とタイプ。デバイスマネージャが起動するはず。

- 昨日のブログのとおり、メニューから[表示]−[非表示のデバイスの表示]を選択。

上記では、コマンド・プロンプトから「 set devmgr_show_nonpresent_devices=1 」を行ったが、 その代わりに、あらかじめ環境変数として登録しておいたり、 または、レジストリに登録しておくことにより、 わざわざコマンド・プロンプトを起動して setコマンドを 打ち込まなくてもよくすることもできるようだ。 これについての詳細は、 「デバイスマネージャですべてのデバイスを表示する」 にある。

【参考リンク】

- How to uninstall hidden devices, drivers, and services

- マイコミ「デバイスマネージャですべてのデバイスを表示する」

- マイクロソフト(Microsoft)「Windows XP ベースのコンピュータに接続されていないデバイスがデバイス マネージャに表示されない」

カテゴリー: Windows 22:10 | コメント (0) | トラックバック (0)